Il fenomeno della trasformazione digitale è un processo che coinvolge aspetti materiali ed organizzativi del mondo delle aziende e della Pubblica Amministrazione (centrale e locale): Machine Learning, Cloud Technology, Internet of Things, Artificial Intelligence, Big Data diventano protagonisti di un nuovo vocabolario, di un nuovo modello di business, di un nuovo approccio al lavoro, di una nuova era.

In tale contesto, la corretta applicazione della normativa di Privacy/Data Protection e Cybersecurity costituisce un pilastro centrale per la corretta impostazione e protezione del sistema di Digital Transformation nel suo complesso.

È noto a tutti che il mancato rispetto del Regolamento 679/2016 (“GDPR“) da parte delle aziende comporta elevati rischi non soltanto in termini di sanzioni da parte dell’Autorità Garante della Privacy (fino a 20milioni di euro o al 4% del fatturato. Cliccando qui, verrete reindirizzati ad un sito che elenca le violazioni alla legge GDPR da parte delle aziende a livello europeo ), ma anche in termini di danno reputazionale, di calo dei profitti e di perdita di quote di mercato.

Non solo: la normativa in materia di cybersicurezza internazionale e nazionale ha avuto importanti sviluppi soprattutto nell’ultimo biennio, definendo precisi requisiti per determinate categorie di fornitori e di sistemi tecnologici, nell’ottica di offrire alle aziende concrete garanzie di riservatezza, integrità e disponibilità dei dati aziendali; sussiste peraltro un accordo di collaborazione tra dell’Autorità Garante della Privacy e l’Agenzia per la Cybersicurezza Nazionale.

Franco Gabrielli (sottosegretario con delega alla sicurezza della Repubblica e alla cybersicurezza) e Roberto Baldoni (direttore generale dell’ACN) hanno spiegato durante la conferenza stampa dello scorso 24 Maggio 2022 quali sono gli obiettivi da conseguire e quale sarà la strategia nazionale di cybersicurezza che verrà adottata fino al 2026 e l’annesso piano di implementazione con 82 misure che dovranno essere seguite (soprattutto dalla PA).

Alcuni numeri emersi durante la conferenza stampa:

- 5 sfide principali

- 3 obiettivi

- 82 misure da adottare

- 623 milioni di euro di investimento

Oggi l’adozione un corretto modello di Privacy/Data Protection e Cybersecurity è indispensabile non soltanto per la conformità normativa ma per la concreta efficacia nel fenomeno della trasformazione digitale: quali sono dunque, i focus su cui concentrare gli sforzi?

- Valutazione dei processi nella fase di progettazione lato privacy by design e privacy by default – La policy privacy by design e by default di una azienda/organizzazione deve essere finalizzata a rappresentare le caratteristiche peculiari del processo di valutazione di un trattamento già dalla fase di progettazione o sviluppo con riferimento a:

- valutazione in ordine al trattamento dei dati personali;

- valutazione della tipologia, qualità e quantità dei dati personali trattati;

- analisi dei requisiti di sicurezza;

- le aree coinvolte nel processo di gestione dei diritti dell’interessato;

2. Valutazione della sicurezza dell’infrastruttura tecnica e dei flussi di lavoro – La sicurezza è un aspetto fondamentale dei sistemi su cui si regge la trasformazione tecnologica e costituisce sinonimo di business continuity: il revisore dei sistemi informativi fornisce (riferendo ai più alti responsabili aziendali o agli organi direttivi) un livello indipendente di garanzia su sicurezza, qualità, conformità e valore aggiunto dei sistemi informativi in una particolare organizzazione.

3. Acquisizione delle necessarie garanzie/certificazioni da parte dei fornitori – Le certificazioni garantiscono il rispetto da parte di professionisti, imprese e organizzazioni pubbliche, dei requisiti previsti dalle norme e dagli standard internazionali riguardo la conformità di prodotti, servizi, processi, sistemi e persone. Attraverso il certificato, il produttore o fornitore può dimostrare al mercato la propria capacità di ottenere e mantenere la conformità dei prodotti realizzati o dei servizi erogati.

4. Mappatura dei flussi dei dati – Per mappare in modo efficace i dati aziendali, è necessario comprendere il flusso di informazioni, descriverlo in modo dettagliato e identificare i suoi elementi fondamentali.

5. Valutazione del rischio e valutazione d’impatto del trattamento nei confronti degli interessati – La valutazione di impatto del trattamento (D.P.I.A., cioè Data Protection Impact Assessment) è un processo volto a descrivere il trattamento, valutarne la necessità e a gestire gli eventuali rischi per i diritti e le libertà delle persone derivanti dal trattamento. Con tale strumento si sposta l’onere dell’analisi dei rischi dai Garanti ai titolari del trattamento. E’ lo strumento cardine tramite il quale il titolare effettua l’analisi dei rischi derivanti dai trattamenti posti in essere. Il titolare, quindi, deve sviluppare una valutazione preventiva (prima di iniziare il trattamento) delle eventuali conseguenze del trattamento dei dati personali sulle libertà e i diritti degli interessati. Il responsabile del trattamento deve assistere il titolare fornendogli ogni informazione necessaria.

6. Implementazione di tutti gli opportuni meccanismi di garanzia nei confronti dei consumatori/utenti/social users – La “Carta dei Diritti” dei consumatori e degli utenti, e di tutti gli stakeholders, costituisce un requisito fondamentale su cui basarsi per creare uno spazio digitale più sicuro e fruibile dove i diritti siano tutelati e siano garantite condizioni di parità ogniqualvolta il fenomeno della trasformazione digitale attraverso l’innovazione tecnologica possa offrire servizi nuovi e/o migliori dei precedenti rispondendo a specifiche esigenze.

7. Adozione di un modello di organizzazione e gestione dei dati personali – l modello organizzativo privacy rappresenta uno specifico strumento pratico che consente al Titolare del trattamento, a seconda della sua organizzazione, la scelta e la gestione responsabile e autonoma degli adempimenti in materia di protezione dei dati personali. Nel contempo, consente di documentare e dimostrare in ogni momento:

- la conformità dei trattamenti al GDPR;

- l’efficacia delle migliori misure scelte e adottate nelle attività di trattamento;

- garantire la continuità nel tempo del percorso di adeguamento intrapreso, anche a fronte di eventuali variazioni dell’assetto organizzativo aziendale;

- rapportarsi con le autorità di controllo con un percorso di compliance ben strutturato e definito, che possa anche fornire alle autorità dei punti di riferimento nell’effettuazione dei controlli o nel percorso di verifica.

8. Implementazione dei controlli e delle procedure a presidio del sistema – Nessun sistema è utilmente concepito senza un sistema di controlli e di procedure che possa costituire presidio del sistema. L’assenza di un sistema di controllo e presidio espone l’azienda a danni derivanti dall’inosservanza delle regole tecniche e operative di sistema.

9. Formazione delle nuove competenze in azienda – La formazione del personale in azienda, con particolare riguardo alla formazione privacy, data protection e cybersecurity è una misura fondamentale nell’affrontare il fenomeno di trasformazione digitale , in quanto il fattore umano oltre a contribuire proattivamente allo sviluppo aziendale garantendo la competitività sul mercato, rappresenta anche l’ultima linea difensiva della sicurezza logica.

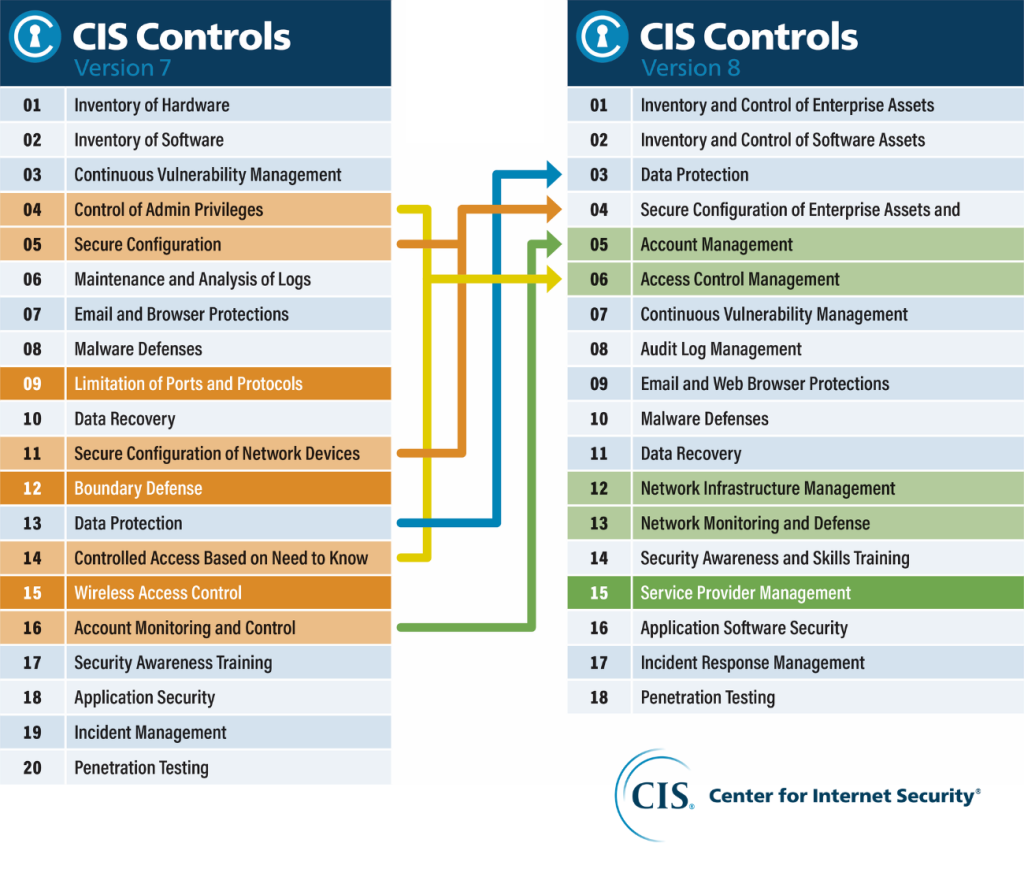

Ma come rimanere focalizzati senza investire risorse ed energie inutilmente? Ci viene in aiuto il CIS.

Il Center For Internet Security (CIS) associazione no profit indipendente che da oltre un ventennio si occupa di promuovere e diffondere linee guida per la protezione di enti pubblici e privati dalle minacce informatiche, offre un modello semplice, conciso e adattabile ad ogni singola realtà.

Con i suoi 18 controlli, il Center For Internet Security fornisce una lista di misure di difesa di grande efficacia, un buon punto di partenza da conoscere da parte di ciascuna organizzazione di lavoro per ottimizzare la sicurezza informatica.

Ecco l’elenco dei controlli, i quali uniscono elementi prettamente tecnici ad altri più legati all’aspetto organizzativo e/o di governance.

- Inventory and Control of Enterprise Assets: gestire attivamente (inventario, tracciatura, correzione) tutti i dispositivi hardware sulla rete in modo che solo i dispositivi autorizzati abbiano accesso e che vengano trovati e bloccati nell’accesso i dispositivi non autorizzati e non gestiti.

- Inventory and Control of Software Assets: gestire attivamente (inventario, tracciatura e correzione) tutto il software sulla rete in modo che solo il software autorizzato sia installato e possa essere eseguito e che tutto il software non autorizzato e/o non gestito venga trovato e ne sia bloccata l’installazione o l’esecuzione.

- Data Protection: processi e strumenti utilizzati per prevenire l’esfiltrazione dei dati, mitigare gli effetti dei dati esfiltrati e garantire la privacy e l’integrità delle informazioni sensibili.

- Secure Configuration of Enterprise Assets and Software: stabilire, implementare e gestire attivamente (tracciare, riferire, correggere) la configurazione di sicurezza dei dispositivi mobili, computer portatili, server e workstation utilizzando una gestione rigorosa della configurazione e un processo di controllo delle modifiche al fine di impedire agli aggressori di sfruttare servizi e impostazioni vulnerabili.

- Account Management: gestire attivamente il ciclo di vita degli account di sistema e delle applicazioni (creazione, uso, cancellazione) al fine di ridurre al minimo le opportunità di sfruttamento da parte degli aggressori.

- Access Control Management: processi e strumenti utilizzati per tracciare / controllare / prevenire / correggere l’accesso sicuro alle risorse critiche (ad esempio informazioni, risorse, sistemi) in base al riconoscimento formale di quali persone, computer e applicazioni hanno necessità e diritto di accedere a tali risorse, basato su una classificazione approvata.

- Continuous Vulnerability Management: acquisire, valutare e agire continuamente in base alle nuove informazioni al fine di identificare le vulnerabilità, porre rimedio e ridurre al minimo la finestra di opportunità per gli aggressori.

- Audit Log Management: raccogliere, esaminare e conservare i log di controllo degli eventi che potrebbero aiutare a rilevare, comprendere o recuperare i dati da un attacco.

- Email Web Browser and Protections: ridurre al minimo la superficie di attacco e le opportunità per gli aggressori di manipolare il comportamento umano attraverso l’interazione con il browser Web e i sistemi di posta elettronica.

- Malware Defenses: controllo dell’installazione, diffusione ed esecuzione di codice dannoso in più punti dell’azienda, ottimizzando al contempo l’uso dell’automazione per consentire un rapido aggiornamento della difesa, della raccolta dei dati e delle azioni correttive.

- Data Recovery: processi e strumenti utilizzati per eseguire correttamente il backup delle informazioni critiche con una metodologia consolidata per il loro tempestivo recupero.

- Network Infrastructure Management: stabilire, implementare e gestire attivamente (tracciare, riferire, correggere) la configurazione di sicurezza dei dispositivi dell’infrastruttura di rete usando una rigorosa gestione della configurazione e il processo di controllo delle modifiche al fine di impedire agli aggressori di sfruttare servizi e impostazioni vulnerabili.

- Network Monitoring and Defense: utilizzare processi e strumenti per stabilire e mantenere il monitoraggio completo della rete e la difesa contro le minacce alla sicurezza nell’infrastruttura di rete dell’azienda e nella base di utenti.

- Security Awareness and Skills Training: per tutti i ruoli funzionali dell’organizzazione (dando priorità a quelli mission-critical per la sicurezza), identificare le conoscenze, le capacità e specifiche necessarie per supportare la difesa dell’azienda nel fenomeno della trasformazione digitale; sviluppare ed eseguire un piano integrato per valutare e identificare le lacune, rimediare attraverso regole programmatiche, pianificazione organizzativa, formazione e sensibilizzazione.

- Service Provider Management: sviluppare un processo per valutare i fornitori di servizi che detengono dati sensibili o sono responsabili delle piattaforme o dei processi IT critici di un’azienda, al fine di garantire che questi fornitori proteggano tali piattaforme e dati in modo appropriato.

- Application Software Security: gestire il ciclo di vita della sicurezza di tutto il software sviluppato in proprio e acquisito al fine di prevenire, rilevare e correggere i punti deboli della sicurezza.

- Incident Response Management: proteggere le informazioni dell’organizzazione, così come la sua reputazione, sviluppando e implementando un’infrastruttura di risposta agli incidenti (ad esempio. piani, definizione dei ruoli, addestramento, comunicazioni, supervisione) per scoprire rapidamente un attacco e contenere efficacemente il danno, eliminando la presenza dell’attaccante e ripristinando l’integrità della rete e dei sistemi.

- Penetration Testing: verificare la forza complessiva delle difese di un’organizzazione (tecnologia, processi, persone) simulando gli obiettivi e le azioni di un attaccante

Per saperne di più scarica qui il report di CIS

Il fenomeno della trasformazione digitale costituisce una priorità strategica per aziende di ogni ordine e grado (anche per la PA): questo processo non può quindi limitarsi a toccare gli strumenti operativi aziendali ma deve necessariamente includere un corretto modello organizzativo di Privacy, Data Protection e Cybersecurity.